Die Krux mit den Log-ins

Am Identity & Access Management beissen sich Enterprise-Organisationen und Softwarehersteller die Zähne aus, aber auch der Betrieb der involvierten Systeme hat es in sich.

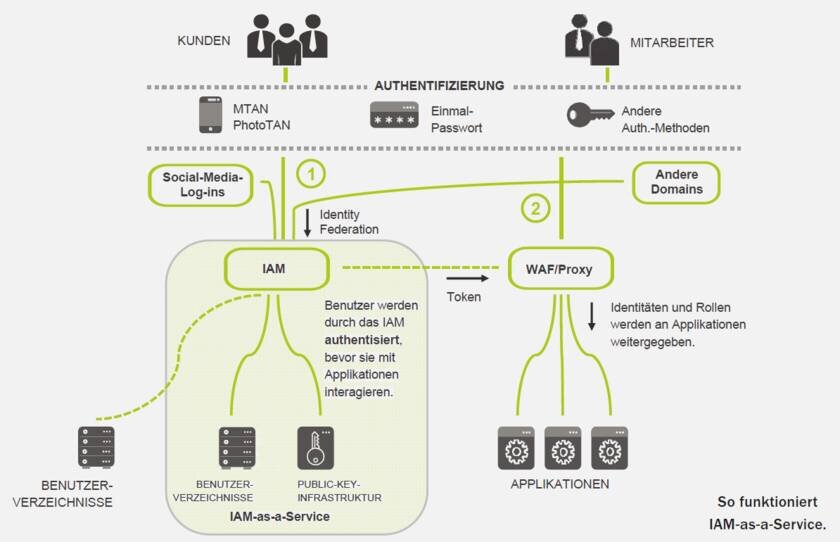

Täglich loggen wir uns in Onlineportale oder auf Social-Media-Plattformen ein – oft mit denselben Log-ins. Die IAM-Systeme, die im Hintergrund ablaufen, sind komplex.

Kaspar Geiser zeigt in seinem Fachbeitrag in der Netzwoche-Spezialausgabe Cybersecurity 2019, worauf es beim Bereitstellen von Identity-and-Access- Management-as-a-Service ankommt.